啊D注入工具是由彭岸峰开发一种主要用于SQL的注入工具,使用了多线程技术,能在极短的时间内扫描注入点。使用者不需要经过太多的学习就可以很熟练的操作。并且该软件附带了一些其它的工具,可以为使用者提供极大的方便。所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。本站提供

啊D注入工具无限制版下载端口,欢迎有需要的朋友免费下载体验。

功能介绍

1、扫描注入点使用啊D对网站进行扫描,输入网址就行。

2、SQL注入检测检测已知可以注入的链接。

3、管理入口检测检测网站登陆的入口点,如果已经得到用户名和密码的话,可以用这个扫描一下,看能否找到后台进行登陆。

4、浏览网页可以用这个浏览网页,如果遇到网页中存在可以注入的链接将提示。

5、目录查看这个主要是用来查看网站的物理目录。

6、CMD/上传当你有一个SA权限的数据库的时候可以进这里执行CMD命令,或是上传一些小的文件,比如一些脚本不过现在能得到SA权限的是很走运了。

7、旁注、上传看看和这个网站在同一主机上的其他虚拟站点,检测主机上其他站点是否有漏洞,那个上传现在基本用不了。

软件特点

1、自创的注入引擎,能检测更多存在注入的连接。

2、使用多线程技术,检测速度快。

3、对"MSSQL显错模式"、"MSSQL不显错模式"、"Access"等数据库都有很好注入检测能力。

4、内集"跨库查询"、"注入点扫描"、"管理入口检测"、"目录查看"、"CMD命令"、"木马上传"、"注册表读取"、"旁注/上传"、"WebShell管理"于一身的综合注入工具包。

使用教程

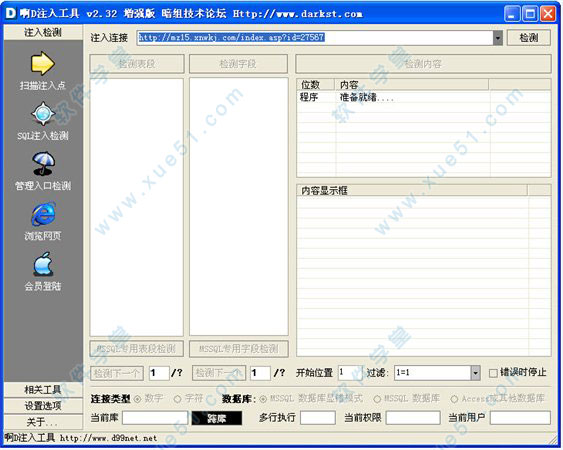

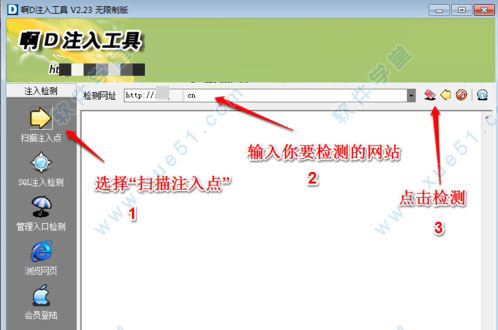

1、运行啊d注入工具,打开软件。

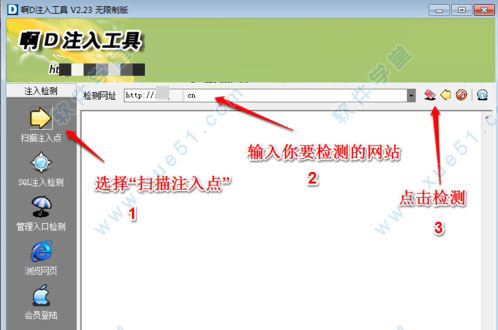

2、点击软件左边的“扫描注入点”功能,在地址栏输入需要检测的网站地址,点击地址栏后面的检测按钮。

3、软件下方会显示检测到当前页面的注入点,如果首页没有,可以换其他页面,可在网页上点击进入其他页面,点击进入网站各个栏目,看看各个页面是否有注入点。

4、如果点击所有页面和连接都没有注入点,可能你网站不存在常用注入漏洞。

5、如果检测发现有注入点,可以先任意选择一个注入点,右键选择“注入检测”检测注入是否可用。

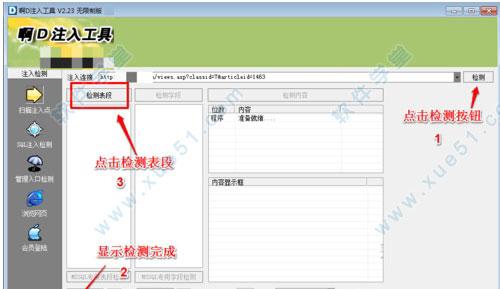

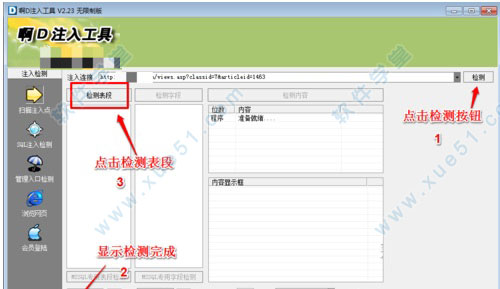

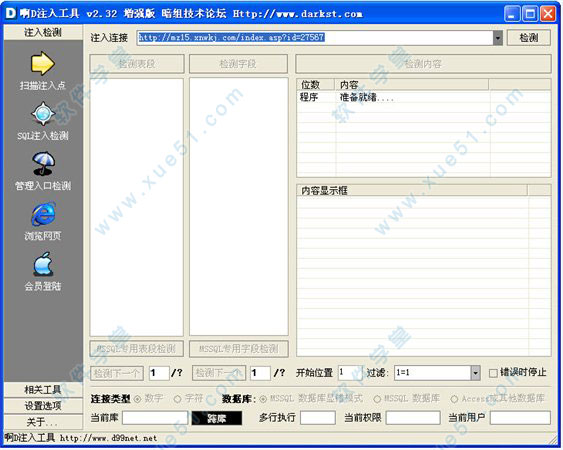

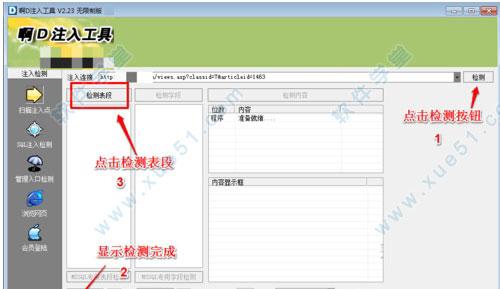

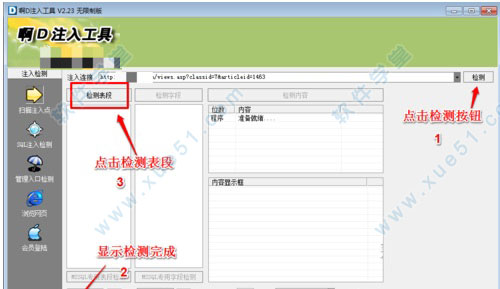

6、进入注入检测页面,直接点击“检测”按钮。

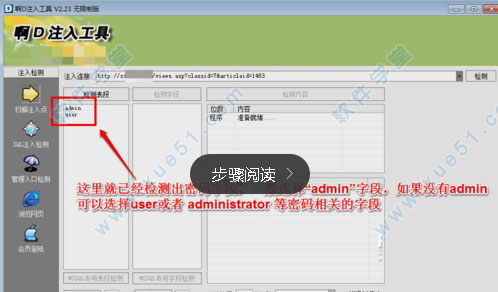

7、等待左下角会显示检测完成,然后再点击“检测表段”。

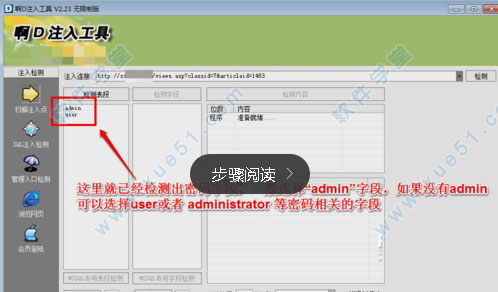

8、这里就已经检测出了账号密码相关表段,一般首选“admin”或者“administratior”或者user等管理员账号敏感字符。

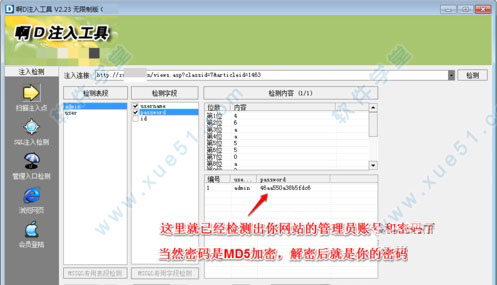

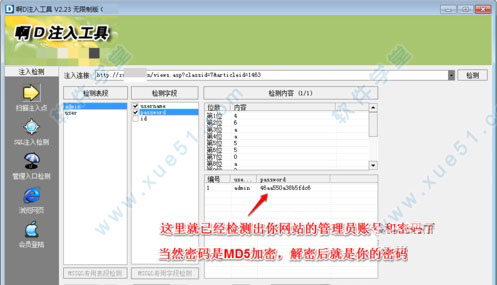

9、检测完成后,再勾选密码字段,选择检测内容。

10、就能检测出管理员的登录账号密码。

附带工具

1、SQL注入点检测

2、管理入口检测

3、目录查看

4、CMD/上传

5、注册表读取

6、旁注/上传

7、WebShell管理

常见问题

1、注入工具有什么用的,是不是是不是什么网站和服务器都能入侵,怎么我老试都没有能进入的?注入工具只是一个检测注入漏洞的工具,如果网站没有此漏洞将无法注入的!一般检测的网站以 asp 扩展的网站(别的扩展名的也有可能的,只要是有SQL注入问题的),至于老试都没有检测到可用的,是因为现在这个漏洞很多网站也已修补了,所以没有也是很正常的,还有想说的就是,当你使用此软件于用破坏的话,你也做好网警找你"喝茶"的心理准备。

2、软件一开始的时候,“当前库”,“多行执行”,“当前权限”,“当前用户”,怎么都是空的?要检测有注入才会有相关显示的。

3、我下载了你博客的“DSQLTools_v2.32_无限制版”,但是我运行时提示“您可能没有合适的权限访问这个项目”,这是怎么回事?杀毒禁止了软件运行,请将软件加入杀毒白名单。

4、你的软件杀毒老报毒,有没有升级版或没毒的?软件已被列表病毒库,如不放心的,请不要使用。

5、D哥,你发布的软件,是否能提供下相应修补漏洞方法,这样那些没技术的网管也懂得维护,这样才是对一个国家的网络安全负责?百度里查“SQL注入防范”或 "asp通用防注入代码"就能找到防注入的方法和代码。6、sql注入通俗说到底是什么意思?所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击。

SQL注入防范

1、输入验证检查用户输入的合法性,确信输入的内容只包含合法的数据。数据检查应当在客户端和服务器端都执行之所以要执行服务器端验证,是为了弥补客户端验证机制脆弱的安全性。

在客户端,攻击者完全有可能获得网页的源代码,修改验证合法性的脚本(或者直接删除脚本),然后将非法内容通过修改后的表单提交给服务器。因此,要保证验证操作确实已经执行,唯一的办法就是在服务器端也执行验证。你可以使用许多内建的验证对象,例如Regular Expression Validator,它们能够自动生成验证用的客户端脚本,当然你也可以插入服务器端的方法调用。如果找不到现成的验证对象,你可以通过Custom Validator自己创建一个。

2、错误消息处理防范SQL注入,还要避免出现一些详细的错误消息,因为黑客们可以利用这些消息。要使用一种标准的输入确认机制来验证所有的输入数据的长度、类型、语句、企业规则等。

3、加密处理将用户登录名称、密码等数据加密保存。加密用户输入的数据,然后再将它与数据库中保存的数据比较,这相当于对用户输入的数据进行了“消毒”处理,用户输入的数据不再对数据库有任何特殊的意义,从而也就防止了攻击者注入SQL命令。

4、存储过程来执行所有的查询SQL参数的传递方式将防止攻击者利用单引号和连字符实施攻击。此外,它还使得数据库权限可以限制到只允许特定的存储过程执行,所有的用户输入必须遵从被调用的存储过程的安全上下文,这样就很难再发生注入式攻击了。

5、使用专业的漏洞扫描工具攻击者们目前正在自动搜索攻击目标并实施攻击,其技术甚至可以轻易地被应用于其它的Web架构中的漏洞。企业应当投资于一些专业的漏洞扫描工具,如大名鼎鼎的Acunetix的Web漏洞扫描程序等。一个完善的漏洞扫描程序不同于网络扫描程序,它专门查找网站上的SQL注入式漏洞。最新的漏洞扫描程序可以查找最新发现的漏洞。

6、确保数据库安全锁定你的数据库的安全,只给访问数据库的web应用功能所需的最低的权限,撤销不必要的公共许可,使用强大的加密技术来保护敏感数据并维护审查跟踪。如果web应用不需要访问某些表,那么确认它没有访问这些表的权限。如果web应用只需要只读的权限,那么就禁止它对此表的 drop 、insert、update、delete 的权限,并确保数据库打了最新补丁。

7、安全审评在部署应用系统前,始终要做安全审评。建立一个正式的安全过程,并且每次做更新时,要对所有的编码做审评。开发队伍在正式上线前会做很详细的安全审评,然后在几周或几个月之后他们做一些很小的更新时,他们会跳过安全审评这关, “就是一个小小的更新,我们以后再做编码审评好了”。请始终坚持做安全审评。

更新日志

啊D注入工具 v2.32

1、修改部分已知Bug。

2、对部分功能进行全面优化。

0条评论